Privacy by Design und Privacy by Default sind zentrale Anforderungen der Europäischen Datenschutz-Grundverordnung (DSGVO, Art. 5) und des revidierten Schweizer Datenschutzgesetzes (revDSG, Art. 7 und 8). Sie zielen darauf ab, Datenschutz von Anfang an in die Konzeption und Umsetzung von Prozessen und IT-Systemen einzubinden.

Die gesetzlichen Vorgaben bleiben jedoch vage und stellen Unternehmen vor die Herausforderung, eigene Wege zur Umsetzung zu finden. Zusätzlich müssen diese Maßnahmen dem „Stand der Technik“ entsprechen, was Interpretationsspielraum lässt.

Trotz dieser Unklarheiten gibt es vier Grundsätze, die Unternehmen befolgen können, um die Anforderungen von Privacy by Design und Default zu erfüllen. Diese Prinzipien werden im Folgenden beschrieben.

Grundsatz 1: Access-Management

Ein effektives Access Management schützt personenbezogene Daten vor unberechtigtem Zugriff. Es basiert auf dem Need-to-know-Prinzip, das sicherstellt, dass nur autorisierte Personen für definierte Zwecke Zugriff auf Daten erhalten.

Ein professionelles Access Management umfasst die folgenden Maßnahmen:

| Maßnahme | Beschreibung |

| Least-Privilege-Prinzip | Begrenzung der Zugriffsrechte auf das erforderliche Minimum. |

| Multi-Faktor-Authentifizierung (MFA) | Zusätzliche Sicherheitsprüfung für Zugänge, insbesondere für Administratoren. |

| Regelmäßige Audits | Überprüfung und Aktualisierung von Zugriffsrechten und Sicherheitsrichtlinien. |

Besonderes Augenmerk gilt Administrationsrechten, da diese oft weitreichende Zugriffsrechte auf sensible Systeme ermöglichen. Adminrechte sollten auf das notwendige Minimum beschränkt, streng kontrolliert und regelmäßig überprüft werden. MFA ist hier unerlässlich, um unberechtigte Zugriffe zu verhindern.

Ein gut umgesetztes Access Management reduziert Datenschutzrisiken, schützt sensible Daten und erfüllt die Anforderungen von Privacy by Design und Privacy by Default.

Grundsatz 2: End-to-End-Verschlüsselung

Personenbezogene Daten müssen sowohl bei der Übertragung als auch bei der Speicherung geschützt werden. End-to-End-Verschlüsselung sorgt dafür, dass Informationen nur für den vorgesehenen Empfänger zugänglich sind, indem sie ausschließlich auf den Endgeräten entschlüsselt werden.

Typische Schwachstellen bei der Verschlüsselung:

- Transferdateien im Filesystem: Datenexporte, die ungeschützt auf Dateisystemen abgelegt werden, sind ein potenzielles Einfallstor. Speichermedien müssen ebenso wie Übertragungswege verschlüsselt und geschützt sein.

- Berichte: Werden Berichte als E-Mails oder PDF-Dokumente versandt, sollten diese verschlüsselt oder durch Zugriffsbeschränkungen gesichert werden.

Checkliste für die Verschlüsselung

- Sind alle Übertragungswege (z. B. APIs, Dateiexporte) verschlüsselt?

- Werden Transferdateien und Reports sicher gespeichert?

- Sind Backups verschlüsselt und nur autorisierten Personen zugänglich?

Mit einer konsequenten End-to-End-Verschlüsselung lassen sich Datenschutzverletzungen effektiv verhindern und Compliance-Anforderungen erfüllen.

Grundsatz 3: Vertrauenswürdiges Hosting

Vertrauenswürdiges Hosting stellt sicher, dass IT-Infrastrukturen und Plattformen Datenschutz und Sicherheit gewährleisten. Dabei ist der Einsatz vertrauenswürdiger Technologien und Prozesse entscheidend.

Cloud Hosting vs. On-Premises Hosting:

| Kriterium | Cloud Hosting | On-Premises Hosting |

| Datenspeicherort | Standort abhängig vom Anbieter | Innerhalb der eigenen Infrastruktur |

| Verschlüsselung | Anbieterabhängig | Eigenverantwortlich |

| Personalverantwortung | Extern | Intern |

Zusätzliche Anforderungen

- Datenverarbeitung sollte nur in Ländern mit gleichwertigen Datenschutzstandards erfolgen.

- Da bei Test- und Entwicklungssystemen die Verwendung echter Produktionsdaten üblich ist, muss entweder ein Berechtigungssystem analog zum Produktionssystem verwendet werden, oder die Daten sind zu anonymisieren oder pseudonymisieren.

Ein vertrauenswürdiges Hosting minimiert Risiken, schützt sensible Informationen und unterstützt Unternehmen dabei, gesetzlichen Vorgaben gerecht zu werden.

Grundsatz 4: Auskunfts-, Lösch- und Korrekturprozesse

Betroffene haben das Recht, Auskunft über ihre gespeicherten Daten zu verlangen, diese zu korrigieren oder zu löschen. Unternehmen müssen hierfür transparente und gesetzeskonforme Prozesse etablieren.

Die Umsetzung der Löschung ist oft komplex, da gesetzliche Aufbewahrungspflichten (z. B. für Geschäftsvorfälle) und das Unternehmensinteresse an Analysen berücksichtigt werden müssen. Eine klare Datenklassifikation hilft bei der Trennung von löschpflichtigen und archivierungspflichtigen Daten:

| Datentyp | Beispiel | Rechte der Betroffenen |

| Basisdaten | Kundendaten, Umsatzdaten | Auskunft, Korrektur, keine Löschung |

| Opt-in-Daten | Newsletter-Abos, Registrierungsdaten | Auskunft, Korrektur, Löschung |

| Angereicherte Daten | Interne Notizen, Klassifikationen | Auskunft, Korrektur, Löschung |

Eine Alternative zur Löschung ist die Anonymisierung oder Pseudonymisierung von Daten. Besonders bei aggregierten Analysen kann so der Datenschutz gewahrt werden, ohne die Datenqualität zu beeinträchtigen.

Besondere Vorsicht bei Persönlichkeitsprofilen:

Anhand verschiedener Merkmale können Personen identifiziert werden, auch wenn Namen oder Adressen fehlen. Solche Datenprofile entstehen automatisch durch die Speicherung der verwendeten Merkmale. Umso wichtiger ist der Umgang mit Zugangsrechten zu diesen Daten – diese sollte nur bei klarer Zweckbindung gewährt werden.

Wie weiter?

Im Data, BI and Analytics Trend Monitor 2025 bleibt Data Security and Privacy ein Top-Thema – ein klarer Indikator dafür, dass Unternehmen die Relevanz erkannt haben, jedoch weiterhin vor großen Herausforderungen stehen.

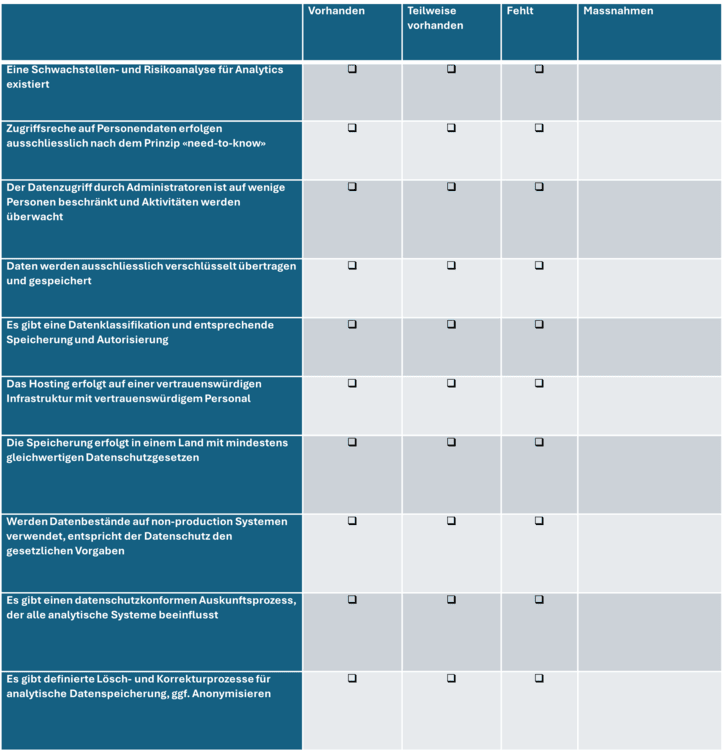

Für einen besseren Überblick über den Status Quo bietet folgende Checkliste eine erste Analysehilfe: